Kryptographie oder wenn die Botschaft nicht entschlüsselt werden soll

Seit es schriftliche Kommunikation gibt, gibt es auch Bestrebungen Nachrichten so zu verfassen, dass sie nicht von jedem und jeder gelesen werden können. Vor allem wenn es um die Weitergabe von sensiblen Informationen geht: Verschwörung, Verrat, Putsch oder einfach nur einen Liebesbrief, den nicht alle lesen sollten, vor allem nicht die Eltern der oder des Angebetenen. Es gibt hier viele vorstellbare Situationen in denen es angebracht erscheint, den Inhalt eines Schriftstückes eben nicht allen zugänglich zu machen. Somit steht man vor der Aufgabe, dafür sorgen zu müssen, dass eben nicht alle den Inhalt verstehen. Ein Verfahren um dieses Ziel zu erreichen ist die Kryptographie, also die Verschlüsselung von Nachrichten.

Begriffsklärung

Der Begriff Kryptographie kommt aus dem griechischen und bedeutet "geheimes Schreiben". Die Verschlüsselung einer Botschaft durch Kryptographie erfolgt also, indem man die ursprüngliche und lesbare Botschaft (den Klartext) so verändert (verschlüsselt), dass nur mehr ein scheinbar unsinniger Text oder eine unsinnige Abfolge von Zeichen vorliegt (der Geheimtext). Die Botschaft kann dann nur mehr entschlüsselt werden, wenn man in Kenntnis des Verschlüsselungsverfahren bzw. im Besitz eines entsprechenden Schlüssels ist.

Geschichte der Kryptographie

Die Geschichte der Kryptographie lässt sich grob in die folgenden 3 Epochen einteilen:

- Kryptographie per Hand: Die ersten Kryptographieverfahren konnten mit Stift und Papier durchgeführt werden und waren zum Teil sehr einfach zu entschlüsseln. Dazu zählen etwa Substitutionsverfahren, also Verfahren in denen einfach Buchstaben durch andere ersetzt wurden. Dies konnte leicht bewerkstelligt werden und der Gebrauch durch entsprechende Tabellen bzw. Scheiben, Stäbchen und dergleichen noch vereinfacht werden. Oft wurden diese Substitutionsverfahren dann noch durch Transpositionsverfahren ergänzt, bei denen die einzelnen Buchstaben gemäß eines bestimmten Schlüssels ausgetauscht bzw. verschoben wurden. Viele dieser Verfahren wurden mit der Zeit entschlüsselt, waren zu ihrer Zeit aber sehr verbreitet.

- Kryptographie mit Maschinen: Zur Zeit des 2. Weltkrieges wurden dann geprägt durch die Erfolglosigkeit der händischen Verschlüsselung im 1. Weltkrieg immer mehr Maschinen entwickelt, welche die Verschlüsselung von Nachrichten übernehmen sollten. Diese boten eine höhere Sicherheit, da durch Maschinen einerseits weniger Fehler passieren konnten, andererseits das Problem entschärft wurde, dass Menschen bei der Erzeugung von zufälligen Zeichenketten unbewusst manchmal doch gewissen Regelmäßgkeiten folgen. Das bekannteste Beispiel für solche Verschlüsselungsmaschine ist wohl die vom Deutschen Reich im 2. Weltkrieg eingesetzte Enigma.

- Kryptographie mit Computern: Mit der Entwicklung und Verbreitung der Computer wurden die eigens für die Verschlüsselung gebauten Maschinen dann immer mehr von diesen verdrängt, sodass heute Verschlüsselung beinahe ausschließlich von Computern durchgeführt wird.

Heutige Verfahren der Kryptographie

Prinzipiell gibt es 2 verschiedene Verfahren um eine Nachricht zu verschlüsseln:

- Symmetrische Verfahren: Bei diesen Verfahren verwenden beide Teilnehmer den gleichen Schlüssel, in Ausnahmefällen kann er auch unterschiedlich sein. In diesen Fällen lässt er sich aber leicht auseinander berechnen. Zu den bekanntesten Vertretern zählen:

- AES (Advanced Encryption Standard): Nachfolger von DES

- DES (Data Encryption Standard)

- Blowfish

- Asymmetrische Verfahren: Bei diesen Verfahren wird vom Benutzer ein Schlüsselpaar erzeugt. Dieses besteht aus einem öffentlichen und einem privaten Schlüssel. Der öffentliche Schlüssel wird zur Verschlüsselung von Nachrichten weitergegeben. Nachrichten, die mit diesem öffentlichen Schlüssel verschlüsselt werden, können dann nur mehr mit dem privaten Schlüssel entschlüsselt werden. Aus diesem Grund soll der private Schlüssel auch geheim bleiben und nicht weitergegeben werden. Denn mit ihm können ja alle verschlüsselten Nachrichten entschlüsselt werden. Zu den bekanntesten Vertretern, die auf dieses Verfahren aufbauen, zählen:

- RSA

- OpenPGP

- S/MIME

- SSH

- SSL/TLS

- https

Vor- und Nachteile von symmetrischer und asymmetrischer Verschlüsselung

Wer eine Verschlüsselungsmethode sucht, die leicht zu verwalten ist und schnell geht, der sollte zu symmetrischen Verfahren greifen. Diese Verfahren bergen aber auch Nachteile und Gefahren und zwar in Form des Schlüssels. Denn sowohl für das Verschlüsseln als auch für das Entschlüsseln wird derselbe Schlüssel verwendet, was bedeutet, dass dieser Schlüssel erst einmal zum_zur Empfänger_in der Nachricht gelangen muss und dabei tunlichst nicht von Unbefugten abgefangen werden sollte. Dieses Problem besteht bei asymmetrischen Verfahren nicht, denn hier kann ja den öffentlichen Schlüssel jede_r haben und der private Schlüssel bleibt bei einem selbst - er dient ohnehin nur mehr der Entschlüsselung. Allerdings ist bei asymmetrischen Verfahren der Aufwand bei der Erstellung eines Schlüsselpaares höher und die hinter der Verschlüsselung stehenden Algorithmen arbeiten viel langsamer, was das Ver- und Entschlüsseln von Nachrichten zeitaufwendiger macht. Es läuft also wie so oft im IT-Bereich auf die gleiche Frage hinaus: Schnelligkeit und Komfort oder Sicherheit? Und wie immer, wird die Antwort auf diese Frage von den entsprechenden Anforderungen abhängen.

Fazit:

Im Idealfall sollte eine Nachricht nicht nur mittels Kryptographie verschlüsselt, sondern zusätzlich auch noch mit Steganographie versteckt und eventuell auch auf verschiedene Medien verteilt werden. Dann müsste jemand der die Nachricht entschlüsseln wollte, zuerst einmal alle Medien in seinen Besitz bringen, dann die relevanten Teile der Nachricht auf den jeweiligen Medien finden und zum Abschluss diese dann noch mittels des richtigen kryptographischen Schlüssels entziffern. Aber in jedem Fall sollte man vor allem bei symmetrischen Verfahren und in geringerem Maße auch bei asymmetrischen Verfahren (nämlich beim privaten Schlüssel) sehr viel Vorsicht im Umgang mit den entsprechenden Schlüsseln walten lassen. Denn selbst das beste kryptographische Verfahren kann eine Entschlüsselung einer Nachricht durch Unbefugte nicht verhindern, wenn man diesen den Schlüssel auf dem Präsentierteller serviert.

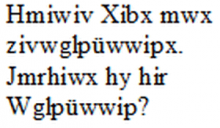

P.S.: Das Bild am Anfang enthält eine Botschaft, die mittels der so genannten Cäsar Verschiebung verschlüsselt wurde. Die Lösung dazu finden sie hier.

Links: